In einer stark vernetzten Welt ist es ratsam, Anwendungen effektiv gegen Cyberangriffe zu schützen. Dafür ist es wichtig, dass Daten und Kommunikationswege optimal verschlüsselt sind. Die Kryptographie-Algorithmen, die hierzu in Software zum Einsatz kommen, schützen Geräte, die den Angriffen direkt ausgesetzt sind, nicht immer verlässlich. Eine mögliche Lösung, Informationen besser zu schützen, besteht in einer Turnkey-Lösung.

Die immer stärkere Vernetzung unserer Welt, zum Beispiel im Smart Home sowie in der Industrie, lässt auch stetig das Risiko von Angriffen aus dem Internet steigen. Im Gegensatz zu Endgeräten, wie Computer und Laptops, die durch Sicherheitsupdates und -software versorgt werden, werden IoT-Geräte diesbezüglich noch stark vernachlässigt.

Doch die Sicherung von IoT-Geräten und -Verbindungen ist wichtig. Schadsoftware wie Mirai, die nicht gesicherte loT-Geräte manipuliert und sie für DDoS-Angriffe nutzt, ist ein Beispiel. Und Anfang 2016 wurde der Internetzugriff in Liberia zeitweise unterbrochen. Doch mit Angriffen auf die Internet-Infrastruktur hört es nicht auf.

Cyberangriffe können nicht nur zu materiellen und finanziellen Schäden führen, sondern aufgrund der starken Verbreitung von loT-Geräten in sensiblen Bereichen wie Gesundheitswesen (Medizintechnik) und Verkehr (Connected Car) auch Leib und Leben bedrohen. In der jüngeren Vergangenheit hatten Fälle von Angriffen durch Ransomware auf die IT von Krankenhäusern Schlagzeilen gemacht und auf diese empfindlichen Ziele hingewiesen.

Software-Security schützt nicht vor Manipulation an der Hardware

Um Daten in Kommunikationsnetzwerken sicher zu übertragen, damit sie nicht von Unberechtigten gelesen oder sogar manipuliert werden können, benötigt man abgesicherte Verbindungen. Doch nicht nur die Verbindungen zwischen Geräten sind gefährdet, sondern auch die Geräte selbst. Um diese Sicherheit zu gewährleisten, gibt es mittlerweile mehrere Ansätze. So können softwarebasierte Kryptografie-Algorithmen verwendet werden, die zweite Möglichkeit sind Hardware-Security-Module (HSMs).

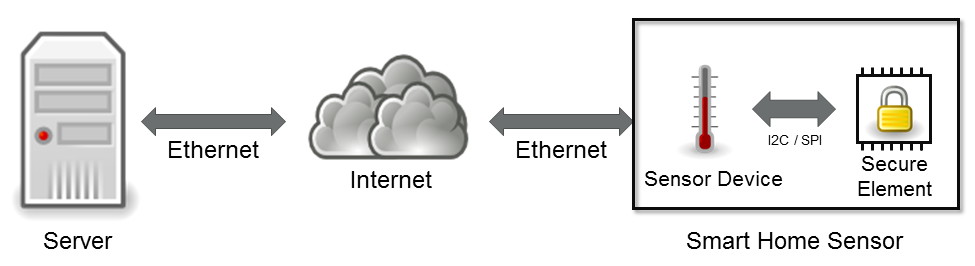

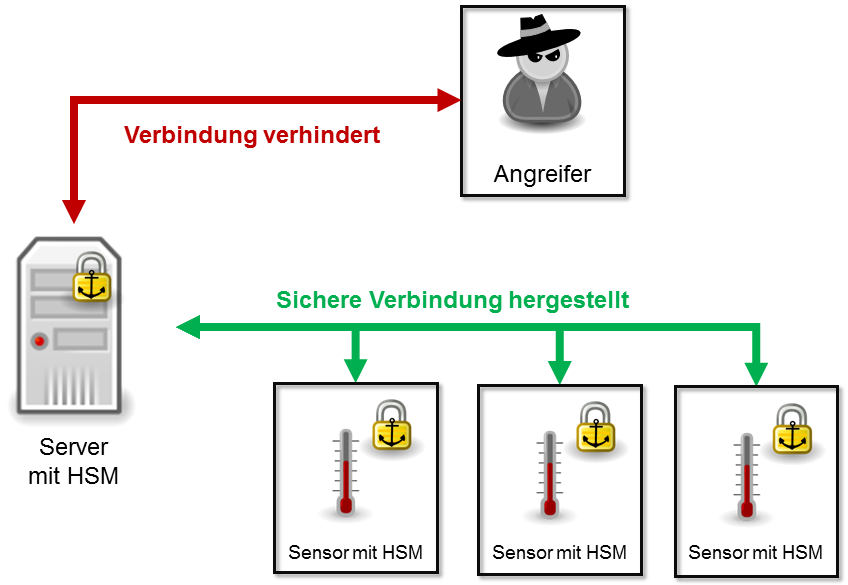

Mit einer rein softwarebasierten Lösung geht man das Risiko ein, dass die Manipulation direkt am Gerät erfolgt. So kann der Angreifer mittels moderner Angriffstechniken Teile des Speichers auslesen bzw. Softwaremanipulationen durchführen. HSMs können Geräte auch vor solchen direkten Zugriffen abschirmen. Sie besitzen einen Manipulationsschutz, der sie vor Hardwareangriffen schützt. Direkte Manipulationen an der Hardware werden erkannt, worauf sich das HSM sperrt und das Auslesen des internen Speichers verhindert (Bild 1).

Bild 1: Anbindung eines HSMs an einen Smart-Home-Sensor. Das externe HSM wird über einen vom HSM unterstützten Bus am Mikrocontroller angeschlossen. Das HSM kann dazu verwendet werden, schützenswerte Informationen, wie Schlüssel und Zertifikate, abzulegen und eine sichere Verbindung zu einem Server aufzubauen.

Um diese Manipulationen zu erkennen, kommen diverse Sensoren im HSM zum Einsatz, mit denen es zum Beispiel Druck- oder Lichtänderungen, extreme Temperaturänderungen oder Röntgenstrahlung erkennt. So lassen sich empfindliche Daten, wie Schlüssel und Zertifikate, sicher im HSM speichern. HSMs haben außerdem den Vorteil, dass sie speziell für Kryptografie-Algorithmen entwickelt werden. Die kryptografischen Funktionen werden schneller ausgeführt als auf einem Anwendungs-Mikrocontroller. Lediglich die Anbindung über einen Bus kann die Geschwindigkeit begrenzen.

Für eine Erweiterung bestehender Systeme um HSMs bieten sich Elemente an, die über SPI oder I2C angebunden werden. Dadurch muss der Mikrocontroller des Systems nicht getauscht, sondern lediglich um das externe Element erweitert werden. Voraussetzung dafür ist eine Anpassung der Anwendungssoftware und eine Firmware-Aktualisierung des Systems. Bei der Neuentwicklung eines Systems sollte ein HSM direkt in der Designphase mit eingeplant werden (Security by Design).

Vom reinen Verteilernetz zum sicheren und umweltfreundlichen Smart-Grid

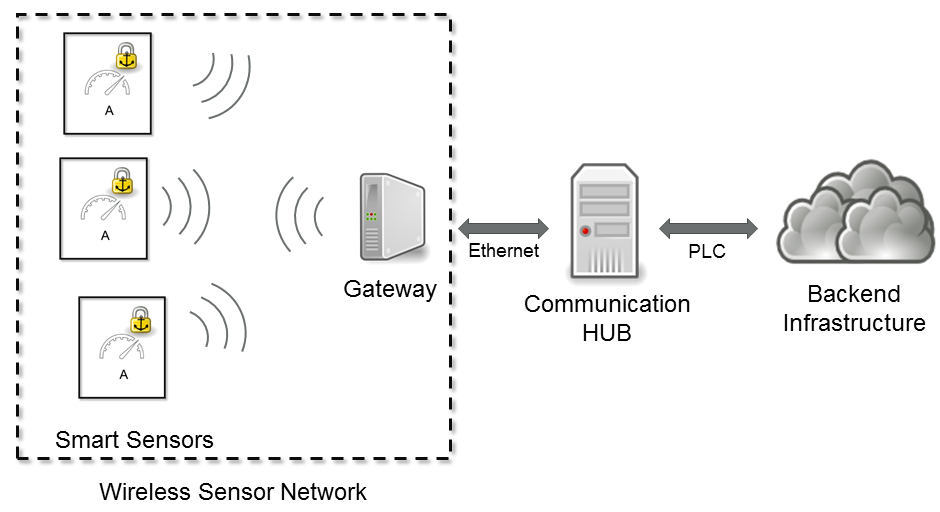

Im Rahmen des EU-Forschungsprojekts CONNECT, an dem die Firma Mixed Mode als Mitglied des Infineon Security Circle Partner Network beteiligt war, wurde der OPTIGA Trust X als HSM zur Absicherung eines Smart-Grids genutzt (Bild 2). Die Wandlung des Energienetzes vom reinen Verteilnetz hin zum Smart-Grid ist ein unverzichtbarer Schritt, um die Klimaschutzziele zu erreichen und den Bedarf an fossilen Energieträgern deutlich zu reduzieren.

Wesentliche Elemente dieses Wandels sind die Erweiterung des Energieversorgungsnetzwerks zur Zustandserfassung in Echtzeit, sichere Kommunikationsverfahren für den Austausch von Zustands-, Kontroll- und Steuerungsdaten sowie die effiziente Wandlung elektrischer Energie zur Verknüpfung von Verbrauchern, Speichern und Energiequellen.

Bild 2: Smart-Grid-Kommunikationsinfrastruktur im Forschungsprojekt CONNECT. Im Wireless-Sensor-Network wird der Stromverbrauch der einzelnen Verbraucher ermittelt und über eine verschlüsselten Verbindung an das Gateway gesendet. Das Gateway dient dazu, das Sensornetzwerk zu konfigurieren und die empfangenen Daten an den Communication Hub weiterzuleiten. Der Communication Hub verarbeitet die Daten und sendet sie über ein Power-Line Communication-Interface an die Backend-Infrastruktur.

Ein zentrales Thema dabei ist die sichere drahtlose und drahtgebundene Kommunikation für den Austausch der obengenannten Daten zwischen den beteiligten Sensoren und Aktoren in einer Liegenschaft sowie mit einer dahinterliegenden Backend-Infrastruktur, bestehend aus den Kommunikations-Netzwerkstrukturen vom Sensor beziehungsweise Aktor über zentrale Kommunikationsknoten zum Verbraucher und zum Versorger.

Security-Anforderungen betreffen in erster Linie

- eingebettete, energieeffiziente Systeme

- das Smart-Grid selbst

- die drahtlose Vernetzung intelligenter Sensorknoten im Anwendungsfall des Wireless-Sensor-Networks

Abfangen und Manipulation der Daten im drahtlosen Sensornetzwerk muss zwischen den Sensorknoten und dem Gateway als neuralgische Strecke verhindert werden. Diese Aufgabe übernimmt der OPTIGA Trust X, der etwaige Manipulationen der Hardware erkennt und verhindert sowie als sichere Ablage für Schlüssel und Zertifikate dient. Die Kommunikation zwischen dem Gateway und dem Energienetz wird durch einen Communication-Hub umgesetzt, der auf einer Linux-Plattform basiert. Deren Security ist ihrerseits durch ein HSM der Firma NXP gewährleistet. Die Sensordaten werden verschlüsselt vom Gateway über den Communication-Hub in das Energienetz eingespeist, wobei die Schlüssel selbst eben auf den HSM und damit für Angreifer unerreichbar liegen.

Modulares Betriebssystem RIOT lässt sich mit unterschiedlichen IoT-Geräten problemlos erweitern

Der im drahtlosen Sensornetz eingesetzte OPTIGA Trust X von Infineon ist nach Common Criteria EAL6+ (high) zertifiziert und somit der am besten geeignete Sicherheitscontroller dieser Firma. Er unterstützt ECC256, AES128 sowie SHA-256 und besitzt vier Speicherplätze für Schlüssel sowie zwei für Trust-Anchor-Zertifikate. Als Turnkey-Lösung bietet er die Möglichkeit, mit wenig Aufwand eine sichere Verbindung über TLS/DTLS aufzubauen.

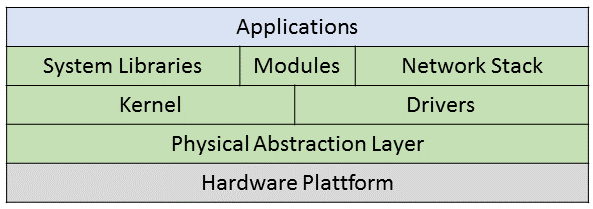

Der Sicherheitscontroller wird in Verbindung mit dem Betriebssystem RIOT eingesetzt (Bild 3), das eigens für IoT-Geräte entwickelt wurde. Durch seine Modularität ist es mit verschiedenen Mikrocontrollern und Peripheriegeräten einsetzbar und lässt sich durch neue Komponenten relativ problemlos erweitern.

Bild 3: Standardstruktur des Betriebssystems RIOT mit Kernel, Treibern, Modulen und Netzwerkstack

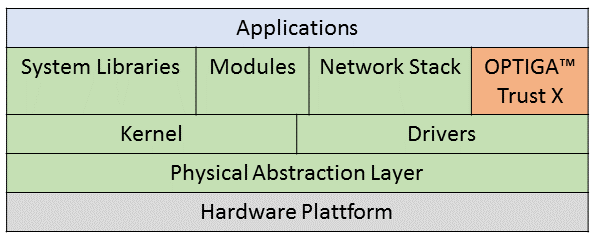

Zur Nutzung des HSM wurde die von Infineon gelieferte Bibliothek als neues Modul eingebunden. Die Controllersoftware arbeitet direkt mit den I2C- und Ethernet-Treibern. Somit ist kein weiteres Handling der Daten durch die Anwendung nötig. Lediglich Änderungen am Physical Abstraction Layer (PAL) der OPTIGA-Library mussten vorgenommen werden. Infineon hat die PAL-Funktionen auf ihre Demonstration angepasst ausgeliefert. Hier mussten die Treiber-Funktionen gegen die von RIOT vorgegebenen ausgetauscht werden. Des Weiteren wurden die OPTIGA-Library Funktionen in der Anwendung eingesetzt, um die Kryptographie-Algorithmen des HSM zu nutzen (Bild 4).

Bild 4: Um die OPTIGA-Trust-X-Funktionen erweiterte Struktur des Betriebssystems RIOT

Als Verschlüsselungstechnik wird DTLS verwendet, da es eine verbindungslose gesicherte Kommunikation auf Basis von UDP ermöglicht (Bild 5). Die Sensorknoten und das Gateway erhalten ihre Schlüsselpaare und Zertifikate basierend auf der gleichen Root of Trust. Die Schlüssel, Zertifikate und die Root of Trust werden bei der ersten Inbetriebnahme durch den Administrator auf dem Secure-Element abgelegt. Somit ist gewährleistet, dass nur durch den Administrator zugelassene Geräte im Netzwerk kommunizieren können. Als Ergebnis ist die Kommunikation im gesamten drahtlosen Netzwerk geschützt, und ein Mitlesen oder Manipulieren der Daten ist nicht möglich.

Bild 5: Funktionsweise einer DTLS-Verbindung. Der Server authentifiziert sich gegenüber dem Sensor mit seinem Zertifikat. Der Sensor kann über einen auf dem HSM abgelegten Trust Anchor die Gültigkeit des Zertifikats überprüfen. Optional kann sich der Sensor auch gegenüber dem Server authentifizieren. Daraufhin wird ein gemeinsamer Schlüssel ausgehandelt, der für die weitere sichere Kommunikation verwendet wird.

Das bisher Beschriebene stellt den ersten Ansatz zur Sicherung von Daten und Geräten dar. Bei Tests und Evaluierungen ergab sich eine Schwachstelle im Bereich der Anbindung des HSM: Ein potentieller Angreifer kann Informationen aus dem SPI beziehungsweise I2C-Bus auslesen. Wenn die Daten dort nicht verschlüsselt übertragen werden, könnte er sie sogar im Klartext mitlesen. Deswegen muss die Sicherheit des Busses gewährleistet werden. Hierzu ist ein Schlüssel auf dem Mikrocontroller abzulegen, wobei der Mikrocontroller mit einem Speicherbereich ausgerüstet sein muss, der nach dem Programmieren über keine Schnittstelle mehr ausgelesen beziehungsweise geändert werden kann. Eine solche Lösung muss auch vom HSM unterstützt werden und wird zurzeit durch Infineon in einem neuen HSM integriert.

Wesentlich vorteilhafter wäre ein Mikrocontroller mit eingebautem HSM, das den gesamten Controller gegen Manipulationen schützt. Der Nachteil neben höheren Kosten besteht darin, dass solche Mikrocontroller meist nur schwer in bestehenden Systemen nachzurüsten sind, wenn überhaupt.

Die Absicherung von Daten und Geräten ist stets ein Abwägen von Kosten und Nutzen. Jedoch ist eines klar: loT-Geräte müssen vor Angriffen geschützt werden.

Partner auf Augenhöhe: Kooperation von Mixed Mode und MicroConsult im Schulungsbereich

MicroConsult bietet als eines der größten Schulungshäuser in und um München eine perfekte Plattform für das Embedded-Know-how von Mixed Mode. Die Kooperation der beiden Unternehmen umfasst gemeinsame mehrtägige Workshops im Umfeld des Internet of Things (IoT). Durch diese Kooperation kombinieren die beiden Partner ihre IoT-Projekterfahrung, jahrzehntelange Embedded Software Engineering Kompetenz und methodisch-didaktische Professionalität.

Die MicroConsult Seminare und Workshops geben Ihnen das notwendige Rüstzeug an die Hand, mit dem Sie effiziente Lösungsansätze zum Schutz Ihrer Systeme entwickeln und umsetzen können.

Weiterführende Informationen

MicroConsult Training & Coaching zum Thema IoT

MicroConsult Fachwissen zum Thema IoT

MicroConsult Training & Coaching zum Thema Safety & Security

MicroConsult Fachwissen zum Thema Sicherheit & Qualität

Quelle Bilder 1-5: Mixed Mode